Сокровища Матрикса

Хотел написать «Сети», но побоялся что перепутают с настоящими интернетами.

Итак, что у нас хранится в условных киберпанковских «киберспейсах»? Ежу понятно что информация, файлы и данные. Но вот когда пытаешься ответить на вопрос «какие» — повисает неловкая пауза.

Что я и попытаюсь исправить.

Вводная. Для простоты иллюстрации предположим, что Сеть у нас не очень далеко ушла от того что есть сейчас и как её представляли в 80е. Хотя на дальнейшее развитие данные примеры тоже в целом масштабируются.

* Дата-листы. В электронике словом datasheet называют грубо говоря, технический паспорт, например, микросхемы. А именно это просто подборка инженерных данных — её размеры, напряжение питания, сила тока, расположение выводов. Учитвая, что киберпанковские технологии весьма «закрыты» от пользователя и тем более конкурентов, ваш партийный электронщик (каковым и «подрабатывает» хакер) будет очень рад.

— Вот как тебя программировать?

— Не надо меня программировать!

— Вот ты сейчас с какого вывода эти данные передаёшь?

Кстати, электронщики понимающе заулыбались — так как корпус «сопля из компаунда» не предполагает такой вещи как ключ — указание где у микросхемы первая ножка, от которой стоит вести отсчёт. Впрочем, тут нам уже помогут…

* Карты технологических процессов. Это уже ответ на то «как» мы производим ту или иную вещь с указанием, например, конкретных имеющихся на производстве станков. Ага, так эта хитрая деталь крепится «сваркой трением», а не пайкой? Это многое объясняет. Ага, здесь у нас используется RoboMAX 9000-100 Бобруйского станкостроительного? У этой серии как раз были не закрыты внешние порты, почему её и распродали по дешевке!

* «Прошивки», firmware, микропрограмма самого устройства. Вы будете смеяться, но в те времена «прошивки» публиковались даже в журналах в печатном виде. Как пример. Микропрограмму можно «раскидать» на элементарные шестнадцатеричные числа (используемые из-за бОльшей «информационной емкости» одного знакоместа, чем у десятичных) и опубликовать хоть в журнале. А с другой — это знание либо есть, либо его просто нет. «Написать» прошивку с нуля, не будучи создателем данного устройства — мягко говоря, сложновато.

Так что какая-нибудь лазерная винтовка Phasertron 8000 может и собирается в гараже, но без «прошивки» (управляющей хитрой последовательностью импульсов) она так и останется бесполезным хламом.

Небольшая историческая справка: примерно до 80х-90х большую часть функций реализовывали «в железе», где вместо программной логики были элементарные транзисторы и логические элементы. Где сигнал просто физически не мог сработать «по-другому», а не так, как ему предписано электрической схемой. Однако с развитием миниатюризации и удешевлением программируемых микроконтроллеров (читай — «протез» компьютера — простенький процессор с памятью для простенькой программы) стал популярен другой подход — а имено совать эти самые «контроллеры» везде куда можно и куда нельзя. Что в девяностых было просто писком последней моды и невиданным прорывом: шутка ли, покупаешь копеечную (по меркам стоимости «взрослых» компьютеров) микросхему, программатор и развёртываешь на её базе целую офисную АТС… применимую только для твоего офиса, увы. Телефоны переставили, сеть расширили — пиши новую микропрограмму. Не очень удобно с точки зрения современных средств конфигурирования телефонии, но фантастика по меркам 80х — всё проще чем с перепаивать печатную плату

* Инструменты для своих. Например, ваша партия нашла нестандартную флешку, которую надо прочитать. Опытный электронщик начнёт писать драйвера к ней «как понимает» и будет долго возиться с полученной кашей из байтов, а опытный нетраннер просто ломанёт сервер производителя оных в поисках стандартной системной утилиты, позволяющей восстанавливать информацию с оных. И, может быть, даже найдёт.

* База данных уже произведенных образцов. Партии нужно узнать в каком году было произведено устройство серии s283481887 с серийным номером 293838 и кто был в этот день мастером приёмки? Вам сюда. Партии нужно изготовить копию ключа номер 14009 от Ford AJM-800, на котором ездит главный гадик? Вам сюда же.

* Сервисное руководство. Как правило, это просто огромная книжка вида «500 типовых поломок и их решений», но чаще всего она содержит и просто интересную информацию, крайне полезную хакеру. Например, схемы сборки и разборки устройства или же «инженерные пароли», равно как и последовательность сброса системы до состояния, когда она эти самые пароли затребует.

* Секрет Полишинеля, самоочевидный сотрудникам корпорации, но совершенно не очевидный потребителю. CHOOH2 не является точной химической формулой, зелёный сойлент делают излюдей костно-протеиновой массы III класса качества, металл «хромванадий» представляет собой вовсе не сплав хрома с ванадием, а всего лишь сорт инструментальной легированной стали, где и хрома и ванадия — доли процента.

Вот и партийному фармацевту будет очень полезно узнать, что хит сезона АДДИКТОЛ+ не содержит в себе ни грамма этого несчастного аддиктола, а является его синтетическим заменителем с тем же самым действием, но принципиально иным составом.

Общего назначения, с которыми работает клерк, а не инженер.

* Структура корпорации, а именно какие фирмы в неё входят, а какие — нет. Что зарегистрировано в качестве «дочки», а что — в качестве стороннего подрядчика. Кто является непосредственным начальником вашего воображаемого ты-ж-админа, от имени которого мы обзваниваем юзверей. Наконец, можно обнаружить вещи совсем уж гомерически смешные, вроде тяп-ляп-легендирования: например, фирмочка ООО Вектор (учредитель: Федосей Бомженко, уставной капитал 100$), которая владеет только и исключительно убитым в хлам терминалом копирования данных, который и сдаёт в аренду нашей мегакорпе за… себестоимость даже без учёта затрат на амортизацию оборудования. Который и засветился в одной нехорошей истории с кражей коммерческой тайны конкурентов. При том всё это может лежать в одной папке в месте с письмом корпоративного юриста Федосею, где тот инструктирует несчастного «владельца фирмы» что ему говорить на суде.

* Дизайн корпоративной символики. Это могут быть даже не дизайн-макеты визиток, а элементарные записи кто во что должен быть одет. Или например то, что менеджеры носят ID на ленточке корпоративных цветов, а производящий персонал — на прищепке, дабы эту самую ленточку не намотало на станок. Да и вообще, было бы странно заявиться в головной офис в новой свежекупленной с рук униформе… одевшись при этом как «пилот-испытатель маломоторных кукурузников из департамента закупок», если верить внутрикорпоративной униформистике. Наконец, это может быть просто замечание во внутрикорпоративном письме о том что ненавистный значок «я работаю в EVIL CORP уже два года!» никто де факто не желает носить. Так что его наличие уже будет вызывать подозрение.

* Корпоративный репозиторий. А именно — пакет программ, которыми пользуются в данной корпорации и никак иначе. Скажем, чтобы сойти за своего, вы должны формировать печатные документы именно в офисном редакторе Voznyak Office 1998 версии непременно 24.7. Просто потому что эта самая версия записана в местном «белом льде» как не вызывающая подозрений, в отличие от более свежих и более старых. И набирать подпись именно корпоративным шрифтом EVILCORP Italic, так что если вы используете выглядящий один-в-один FreeItalic, подлог раскусит ещё секретарша, которая никак не сможет понять почему корпоративный терминал печати не может распечатать эту дурацкую подпись — и тотчас же позовёт админа, который уже быстро смекнёт в чём дело.

* Корпоративные обучающие материалы, так или иначе содержащие обрывки тайн. Как правильно одеться, как правильно себя вести, о чём говорить с коллегами, а о после каких вопросов вас точно перепутают со шпионом и «заложат» просто чтобы не клюнуть на провокацию и не поиметь проблем от проверяющих.

* Сертификаты и файлы-ключи. Это «всего лишь» набор цифровых подписей, выданных заведомо уполномоченным на то центром сертификации конкретной конторе.

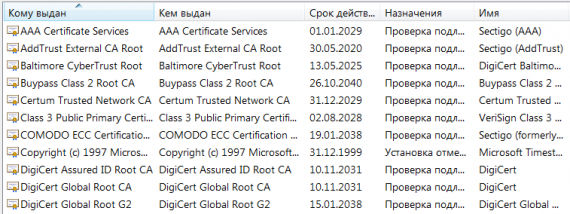

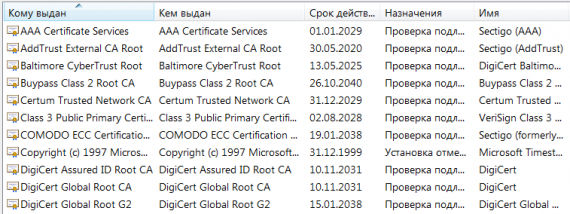

К слову говоря, операционная система — это, как правило, не только набор утилит и чисто «системного» софта (вроде драйверов), но ещё и коллекция вот таких вот ключиков-сертификатов.

Вот, например, лишь небольшой список сертификатов, хранящихся на моём компьютере «изкоробки» — чтобы Win7 было о чём поговорить с собственными серверами. Дабы её на эти сервера вообще пустили.

Применение — понятно. Идентификатор свой-чужой.

* Топология сети. А именно — «адреса и телефоны» сетевых узлов. Учитывая, что корпоративная сеть может ОЧЕНЬ отличаться от привычных нам интернетов, а то и состоять из двух-трёх разных сетей (как, например, первые банковские сети в России, говорят, строились по аналогии с FIDO), это может существенно добавить глубину отыгрыша вашему хакеру.

* LOG-файлы. Записи о всех произведенных в системе действиях, лучший друг предыдущего пункта. Ага, значит корпоративная бухгалтерия у нас «улетает» куда-то на HUDSON BAY NETWORK BACKBONE, а оттуда, судя по обрывкам данных, прямиком в космос на орбитальную ASGARD DATA EXCHANGE. Которая требует от нас чисто советские ключи шифрования, потому что больше такие стандарты не использует у нас никто. А что это значит? А что говорит нам ситуация когда мммегакорпа хранит критически важные данные на серверах «вероятного противника», которые демонстративно не подчиняются юрисдикции американских же судов? То и говорит — что там хранится что-то такое, что ни в коем случае нельзя этим судам показывать.

А вот у нас младший помощник старшего системного администратора регулярно задерживается на работе с 2.00 до 2.20, если верить логам электронного замка. Или КТО-ТО с его картой доступа…

* Файлы настроек. В теории всё может быть ясно. «Звоним» на сервер mainframe, стучимся в порт 2020. А на практике если вы принудительно не выставите ограничение по скорости в 100 бод, сеть, видевшая ещё живого Рейгана, будет постоянно «падать» задолго до того как вы успете что-то передать. Подобные знание можно как вывести логически-экспериментально, но долго и трудно, либо просто получить в виде правильного файла настроек.

* Факсимилье. Несмотря на громоздкое название, это «всего лишь» картинка со сканом подписи важной и не очень шишки. Как правило, его используют в сочетании с «электронным ключом» для подписи цифровых документов. В мире развитого киберпанка сама по себе фотография подписи вряд ли произведет на кого-то особое впечатление, а вот в мире развитого киберпанка и малораспространенных принтеров с фотокачеством печати, глядишь, и проймёт какого-нибудь «начальника шлагбаума».

* Обрывки данных, оставшийся от конкретных программ мусор как средство чем-то занять партийного хакера и тонко намекнуть ему «куда думать».

Вот здесь у нас лежит папочка .user, которую создаёт только Vostok-Fujiwara. О чём это говорит? О том что с этого устройства недавно коннектились к чему-то «восточно-фудзиваровскому». А вот у нас предложение купить полную версию SuperHax0r XanaVsemu, которую криворукий разработчик записал прямо в лог-файл несостоявшейся жертве взлома вместо того чтобы вывести на экран самому «хаксору», очевидно, не очень квалифицированному. Или же эти данные нам подсунули чтобы мы так думали в попытках скрыть что-то более интересное.

* Зияющая пустота. Как я и любою повторять, иногда отсутствие данных представляет гораздо больше информации чем их наличие. Вот и здесь — мы похитили жесткий диск и… с удивлением обнаружили что на нём отсутствуют данные. И «затёртые» данные тоже. И даже остаточный след затертых данных, каша из полузатухших сигналов. Потому что диск девственно чист. Потому что данную машину никогда не использовали в заявленных целях и, похоже, даже не включали.

Итак, что у нас хранится в условных киберпанковских «киберспейсах»? Ежу понятно что информация, файлы и данные. Но вот когда пытаешься ответить на вопрос «какие» — повисает неловкая пауза.

Что я и попытаюсь исправить.

Вводная. Для простоты иллюстрации предположим, что Сеть у нас не очень далеко ушла от того что есть сейчас и как её представляли в 80е. Хотя на дальнейшее развитие данные примеры тоже в целом масштабируются.

Инженерные данные

Именно то, что можно найти на сервере какого-нибудь производственного узла или отдела исследований и разработки.* Дата-листы. В электронике словом datasheet называют грубо говоря, технический паспорт, например, микросхемы. А именно это просто подборка инженерных данных — её размеры, напряжение питания, сила тока, расположение выводов. Учитвая, что киберпанковские технологии весьма «закрыты» от пользователя и тем более конкурентов, ваш партийный электронщик (каковым и «подрабатывает» хакер) будет очень рад.

— Вот как тебя программировать?

— Не надо меня программировать!

— Вот ты сейчас с какого вывода эти данные передаёшь?

Кстати, электронщики понимающе заулыбались — так как корпус «сопля из компаунда» не предполагает такой вещи как ключ — указание где у микросхемы первая ножка, от которой стоит вести отсчёт. Впрочем, тут нам уже помогут…

* Карты технологических процессов. Это уже ответ на то «как» мы производим ту или иную вещь с указанием, например, конкретных имеющихся на производстве станков. Ага, так эта хитрая деталь крепится «сваркой трением», а не пайкой? Это многое объясняет. Ага, здесь у нас используется RoboMAX 9000-100 Бобруйского станкостроительного? У этой серии как раз были не закрыты внешние порты, почему её и распродали по дешевке!

* «Прошивки», firmware, микропрограмма самого устройства. Вы будете смеяться, но в те времена «прошивки» публиковались даже в журналах в печатном виде. Как пример. Микропрограмму можно «раскидать» на элементарные шестнадцатеричные числа (используемые из-за бОльшей «информационной емкости» одного знакоместа, чем у десятичных) и опубликовать хоть в журнале. А с другой — это знание либо есть, либо его просто нет. «Написать» прошивку с нуля, не будучи создателем данного устройства — мягко говоря, сложновато.

Так что какая-нибудь лазерная винтовка Phasertron 8000 может и собирается в гараже, но без «прошивки» (управляющей хитрой последовательностью импульсов) она так и останется бесполезным хламом.

Небольшая историческая справка: примерно до 80х-90х большую часть функций реализовывали «в железе», где вместо программной логики были элементарные транзисторы и логические элементы. Где сигнал просто физически не мог сработать «по-другому», а не так, как ему предписано электрической схемой. Однако с развитием миниатюризации и удешевлением программируемых микроконтроллеров (читай — «протез» компьютера — простенький процессор с памятью для простенькой программы) стал популярен другой подход — а имено совать эти самые «контроллеры» везде куда можно и куда нельзя. Что в девяностых было просто писком последней моды и невиданным прорывом: шутка ли, покупаешь копеечную (по меркам стоимости «взрослых» компьютеров) микросхему, программатор и развёртываешь на её базе целую офисную АТС… применимую только для твоего офиса, увы. Телефоны переставили, сеть расширили — пиши новую микропрограмму. Не очень удобно с точки зрения современных средств конфигурирования телефонии, но фантастика по меркам 80х — всё проще чем с перепаивать печатную плату

* Инструменты для своих. Например, ваша партия нашла нестандартную флешку, которую надо прочитать. Опытный электронщик начнёт писать драйвера к ней «как понимает» и будет долго возиться с полученной кашей из байтов, а опытный нетраннер просто ломанёт сервер производителя оных в поисках стандартной системной утилиты, позволяющей восстанавливать информацию с оных. И, может быть, даже найдёт.

* База данных уже произведенных образцов. Партии нужно узнать в каком году было произведено устройство серии s283481887 с серийным номером 293838 и кто был в этот день мастером приёмки? Вам сюда. Партии нужно изготовить копию ключа номер 14009 от Ford AJM-800, на котором ездит главный гадик? Вам сюда же.

* Сервисное руководство. Как правило, это просто огромная книжка вида «500 типовых поломок и их решений», но чаще всего она содержит и просто интересную информацию, крайне полезную хакеру. Например, схемы сборки и разборки устройства или же «инженерные пароли», равно как и последовательность сброса системы до состояния, когда она эти самые пароли затребует.

* Секрет Полишинеля, самоочевидный сотрудникам корпорации, но совершенно не очевидный потребителю. CHOOH2 не является точной химической формулой, зелёный сойлент делают из

Вот и партийному фармацевту будет очень полезно узнать, что хит сезона АДДИКТОЛ+ не содержит в себе ни грамма этого несчастного аддиктола, а является его синтетическим заменителем с тем же самым действием, но принципиально иным составом.

Корпоративные данные

.Общего назначения, с которыми работает клерк, а не инженер.

* Структура корпорации, а именно какие фирмы в неё входят, а какие — нет. Что зарегистрировано в качестве «дочки», а что — в качестве стороннего подрядчика. Кто является непосредственным начальником вашего воображаемого ты-ж-админа, от имени которого мы обзваниваем юзверей. Наконец, можно обнаружить вещи совсем уж гомерически смешные, вроде тяп-ляп-легендирования: например, фирмочка ООО Вектор (учредитель: Федосей Бомженко, уставной капитал 100$), которая владеет только и исключительно убитым в хлам терминалом копирования данных, который и сдаёт в аренду нашей мегакорпе за… себестоимость даже без учёта затрат на амортизацию оборудования. Который и засветился в одной нехорошей истории с кражей коммерческой тайны конкурентов. При том всё это может лежать в одной папке в месте с письмом корпоративного юриста Федосею, где тот инструктирует несчастного «владельца фирмы» что ему говорить на суде.

* Дизайн корпоративной символики. Это могут быть даже не дизайн-макеты визиток, а элементарные записи кто во что должен быть одет. Или например то, что менеджеры носят ID на ленточке корпоративных цветов, а производящий персонал — на прищепке, дабы эту самую ленточку не намотало на станок. Да и вообще, было бы странно заявиться в головной офис в новой свежекупленной с рук униформе… одевшись при этом как «пилот-испытатель маломоторных кукурузников из департамента закупок», если верить внутрикорпоративной униформистике. Наконец, это может быть просто замечание во внутрикорпоративном письме о том что ненавистный значок «я работаю в EVIL CORP уже два года!» никто де факто не желает носить. Так что его наличие уже будет вызывать подозрение.

* Корпоративный репозиторий. А именно — пакет программ, которыми пользуются в данной корпорации и никак иначе. Скажем, чтобы сойти за своего, вы должны формировать печатные документы именно в офисном редакторе Voznyak Office 1998 версии непременно 24.7. Просто потому что эта самая версия записана в местном «белом льде» как не вызывающая подозрений, в отличие от более свежих и более старых. И набирать подпись именно корпоративным шрифтом EVILCORP Italic, так что если вы используете выглядящий один-в-один FreeItalic, подлог раскусит ещё секретарша, которая никак не сможет понять почему корпоративный терминал печати не может распечатать эту дурацкую подпись — и тотчас же позовёт админа, который уже быстро смекнёт в чём дело.

* Корпоративные обучающие материалы, так или иначе содержащие обрывки тайн. Как правильно одеться, как правильно себя вести, о чём говорить с коллегами, а о после каких вопросов вас точно перепутают со шпионом и «заложат» просто чтобы не клюнуть на провокацию и не поиметь проблем от проверяющих.

Чисто «компьютерные» данные

… понятные только мы-ж-одминам и сочувствующим.* Сертификаты и файлы-ключи. Это «всего лишь» набор цифровых подписей, выданных заведомо уполномоченным на то центром сертификации конкретной конторе.

К слову говоря, операционная система — это, как правило, не только набор утилит и чисто «системного» софта (вроде драйверов), но ещё и коллекция вот таких вот ключиков-сертификатов.

Вот, например, лишь небольшой список сертификатов, хранящихся на моём компьютере «изкоробки» — чтобы Win7 было о чём поговорить с собственными серверами. Дабы её на эти сервера вообще пустили.

Применение — понятно. Идентификатор свой-чужой.

* Топология сети. А именно — «адреса и телефоны» сетевых узлов. Учитывая, что корпоративная сеть может ОЧЕНЬ отличаться от привычных нам интернетов, а то и состоять из двух-трёх разных сетей (как, например, первые банковские сети в России, говорят, строились по аналогии с FIDO), это может существенно добавить глубину отыгрыша вашему хакеру.

* LOG-файлы. Записи о всех произведенных в системе действиях, лучший друг предыдущего пункта. Ага, значит корпоративная бухгалтерия у нас «улетает» куда-то на HUDSON BAY NETWORK BACKBONE, а оттуда, судя по обрывкам данных, прямиком в космос на орбитальную ASGARD DATA EXCHANGE. Которая требует от нас чисто советские ключи шифрования, потому что больше такие стандарты не использует у нас никто. А что это значит? А что говорит нам ситуация когда мммегакорпа хранит критически важные данные на серверах «вероятного противника», которые демонстративно не подчиняются юрисдикции американских же судов? То и говорит — что там хранится что-то такое, что ни в коем случае нельзя этим судам показывать.

А вот у нас младший помощник старшего системного администратора регулярно задерживается на работе с 2.00 до 2.20, если верить логам электронного замка. Или КТО-ТО с его картой доступа…

* Файлы настроек. В теории всё может быть ясно. «Звоним» на сервер mainframe, стучимся в порт 2020. А на практике если вы принудительно не выставите ограничение по скорости в 100 бод, сеть, видевшая ещё живого Рейгана, будет постоянно «падать» задолго до того как вы успете что-то передать. Подобные знание можно как вывести логически-экспериментально, но долго и трудно, либо просто получить в виде правильного файла настроек.

* Факсимилье. Несмотря на громоздкое название, это «всего лишь» картинка со сканом подписи важной и не очень шишки. Как правило, его используют в сочетании с «электронным ключом» для подписи цифровых документов. В мире развитого киберпанка сама по себе фотография подписи вряд ли произведет на кого-то особое впечатление, а вот в мире развитого киберпанка и малораспространенных принтеров с фотокачеством печати, глядишь, и проймёт какого-нибудь «начальника шлагбаума».

* Обрывки данных, оставшийся от конкретных программ мусор как средство чем-то занять партийного хакера и тонко намекнуть ему «куда думать».

Вот здесь у нас лежит папочка .user, которую создаёт только Vostok-Fujiwara. О чём это говорит? О том что с этого устройства недавно коннектились к чему-то «восточно-фудзиваровскому». А вот у нас предложение купить полную версию SuperHax0r XanaVsemu, которую криворукий разработчик записал прямо в лог-файл несостоявшейся жертве взлома вместо того чтобы вывести на экран самому «хаксору», очевидно, не очень квалифицированному. Или же эти данные нам подсунули чтобы мы так думали в попытках скрыть что-то более интересное.

* Зияющая пустота. Как я и любою повторять, иногда отсутствие данных представляет гораздо больше информации чем их наличие. Вот и здесь — мы похитили жесткий диск и… с удивлением обнаружили что на нём отсутствуют данные. И «затёртые» данные тоже. И даже остаточный след затертых данных, каша из полузатухших сигналов. Потому что диск девственно чист. Потому что данную машину никогда не использовали в заявленных целях и, похоже, даже не включали.

5 комментариев

В журнале «Радио» даже за 2000-е годы часто встречались прошивки для микроконтроллеров, причём самый цимес — это когда в одном номере напечатана прошивка в hex-кодах, а во втором в разделе «опечатки» указано, что по адресу 0x51 вместо надо вводить

Зато если ты одновременно достаточно усидчивый и не дотерпел до следующего номера, то теперь ты умеешь на листочке карандашиком дизассемблировать прошивку и компилировать команды ассемблера PIC или AVR. Самое интересное, что если это продолжение цикла статей по «альтернативным 80-м», то тогда примерно так это и работало даже со «взрослым» оборудованием. Почти на каждом крупном предприятии был программист, поддерживающий агрегат, который по разным причинам только так и управлялся.

Тэга ВТ80 не будет? Без него сложно искать будет.